Сайт использовал параметр url, который перенаправлял пользователей на разные страницы платформы, однако не выполнялась проверка значения параметра. Многие сайты позволяют форматирование текста с помощью какого-либо языка разметки (HTML, BBCode, вики-разметка). Часто не проводится полный лексический анализ языка разметки, а лишь преобразование в «безопасный» HTML с помощью регулярных выражений23. Это упрощает программирование, однако требует досконального понимания, какими путями скрипт может проникнуть в результирующий HTML-код.

- Это часто приводило к публичному вызову, который хакерам всегда не терпелось принять, а владельцу сайта приходилось позже иметь дело с испорченным приложением и публичным смущением.

- При некорректной фильтрации возможно модифицировать DOM атакуемого сайта и добиться выполнения JavaScript-кода в контексте атакуемого сайта.

- Использование уязвимостного скриптинга в веб-приложениях может привести к серьезным проблемам для безопасности.

- Она является опытным аналитиком тенденций и данных в области кибербезопасности и постоянно пополняет свои знания в отрасли, чтобы просвещать читателей посредством своего блога.

- Чем быстрее, стабильнее и оптимизированнее работает приложение – тем оно лучше.

- В 2014 году злоумышленники внедрили вредоносный JavaScript в Листинги товаров на eBay.

Кроме того, важно кодировать любой пользовательский ввод перед его отображением на странице, чтобы специальные символы не интерпретировались браузером как код. Для обозначения межсайтового скриптинга выбрано сокращение XSS (X-Site Scripting) — это сделано для того, чтобы избежать путаницы с таблицами стилей, которые также имеют сокращение CSS. На сегодняшний день XSS является третьим по значимости видом рисков для веб-приложений.

Отраженный Межсайтовый Скриптинг (xss)

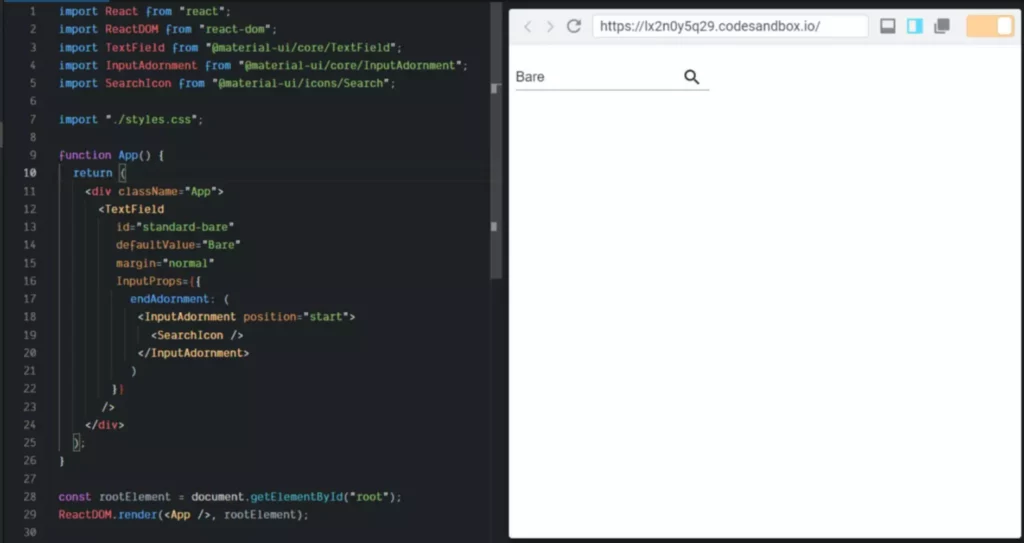

Принимая эти меры предосторожности, владельцы сайтов могут обеспечить безопасность своих пользователей. Атаки XSS обычно происходят, когда веб-сайт позволяет вводить на веб-странице недостоверные данные, например, через поисковую строку или форму комментария. Затем эти данные сохраняются на сервере, и когда другой пользователь посещает страницу, вредоносный код выполняется в его браузере.

Почему Такие Ошибки Часто Встречаются На Веб-проектах?

Регулярное обновление программного обеспечения, операционной системы, веб-браузера и любых установленных плагинов и расширений имеет решающее значение для предотвращения их эксплуатации злоумышленниками. Обновления предоставляют не только новые функции, но и устраняют известные уязвимости в программном обеспечении и устройствах, которые злоумышленники могут легко использовать. Внедрение висячей разметки — метод который можно использовать для захвата данных между доменами в ситуации, когда полноценный эксплойт межсайтового сценария не возможен из-за входных фильтров или других средств защиты. Его часто можно использовать для сбора конфиденциальной информации доступной другим пользователям, включая CSRF токены, которые можно использовать для выполнения несанкционированных действий от имени пользователя.

Настройте CSP-заголовки для запрета inline-скриптов и ограничения доверенных источников для загрузки скриптов. Когда другие пользователи зайдут на страницу с этим комментарием, в их браузерах выполнится скрипт. Этот код может не только показывать сообщения, но и красть куки или отправлять данные злоумышленнику. Для лучшего понимания работы межсайтового скриптинга важно разобраться в механизме выполнения атак. Основная цель XSS-атаки заключается в получении несанкционированного доступа к данным пользователей, инициировании действий от имени пользователя без его ведома и других вредоносных воздействиях. В результате атакующий может получить доступ к конфиденциальной информации, такой как куки, токены аутентификации и другая личная информация, хранящаяся в веб-приложении.

Используя межсайтовый скриптинг, хакеры не нацеливаются на конкретных пользователей, а распространяют свой вредоносный код бесчисленному количеству случайных пользователей. Но это в идеале, а на практике у веб-приложений и сайтов есть множество уязвимостей. Воспользовавшись ими, злоумышленник может взломать ресурс и внедрить на него вредоносный скрипт. При этом он будет восприниматься как часть родного кода, написанного разработчиком, — то есть «зараженный» ресурс в глазах браузера пользователя остается заслуживающим доверия источником. Таким образом, межсайтовый скриптинг ресурс, на котором размещается вредоносный скрипт, становится соучастником атаки.

Если пользователь посещает URL-адрес созданный злоумышленником, сценарий злоумышленника выполняется в браузере пользователя в контексте сеанса этого пользователя с приложением. В этот момент сценарий может выполнять любые действия и извлекать любые данные, к которым у пользователя есть доступ. Есть много разных методов, чтобы внедрить вредоносный код на сайт и обойти защитные фильтры. Даже мелкая ошибка в обработке пользовательского ввода может стать входной точкой для атаки. В случае XSS злоумышленник с помощью уязвимости внедряет сторонний код, который «притворяется» частью атакуемого сайта.

Межсайтовый Скриптинг За Пределами Браузера

Бывают и более тонкие ошибки, которые проявляются при очень специфичных условиях и крупного урона не наносят. Такие ошибки могут не исправляться годами и выгоднее исправить сайт, чем ждать обновления браузера. Известные сайты, пострадавшие в прошлом, включают такие сайты социальных сетей, как Twitter7,ВКонтакте8,MySpace9,YouTube10,Facebook11 и др. Прежде чем сделать это, наведите курсор на ссылку, чтобы просмотреть фактический URL-адрес и убедиться, что она ведет на надежный веб-сайт. Для этого вы также можете воспользоваться средством проверки URL-адресов, например Google Transparency Report.

Это позволяет злоумышленнику обойти политику одинакового источника (same-origin policy) предназначенную для отделения разных веб-сайтов друг от друга. Уязвимость межсайтовых сценариев (XSS) позволяет злоумышленнику замаскироваться под пользователя-жертву, выполнять любые действия, которые может выполнить пользователь, и получать доступ к любы данным пользователя. Если пользователь-жертва имеет привилегированный доступ к приложению, злоумышленник может получить полный контроль над всеми функциями и данными приложения. При открытии страницы пользователем, код выполняется на его компьютере и устанавливает соединение с веб-сервером злоумышленника, который таким образом получает контроль над системой.

Тщательный веб-поиск выявит множество историй о взломе веб-сайтов крупных корпораций с помощью эксплойтов XSS, и отчеты о таких случаях всегда показывают те же повторяющиеся последствия, что и серьезные последствия. В 2020 году злоумышленники воспользовались Уязвимость XSS на основе DOM в поисковой функции GitHub. При этом, XSS-атаки дают злоумышленнику широкий спектр возможностей, от показа нежелательного для пользователя контента до кражи данных, заражения ПК или получения контроля над учетной записью жертвы.

Он возникает, когда приложение получает данные в HTTP-запросе и включает эти данные в Юзабилити-тестирование немедленный ответ небезопасным способом. Большинство уязвимостей XSS можно подтвердить внедрив полезную нагрузку, которая заставит ваш собственный браузер выполнять произвольный JavaScript код. Давно стало обычной практикой использовать для этой цели alert(), потому что это короткая и безвредная команда, и её сложно не заметить при успешном вызове. Для дополнительной защиты важно использовать системы обнаружения и предотвращения вторжений (IDS/IPS). Эти системы могут эффективно выявлять и блокировать подозрительные активности, обеспечивая дополнительный уровень защиты.

Понимание того, что такое межсайтовый скриптинг, и использование таких передовых инструментов, как https://deveducation.com/ SAST а мониторинг выполнения позволяет разработчикам устранять уязвимости и защищать приложения в режиме реального времени. В частности, необходимо посмотреть, как обрабатываются вводимые пользователем данные, например в окне ввода комментария или в поле для логина в форме авторизации, и убедиться в корректной обработке. Любой вывод HTML, включающий пользовательский ввод, должен быть закодирован, как и URL-адреса.